Browsers - we gebruiken ze allemaal, en veel mensen (zoals de jouwe) gebruiken ze bijna uitsluitend.

Een van de beste dingen van moderne browsers zijn natuurlijk hun ingebouwde wachtwoordbeheerders. Omdat elke site zijn eigen regels heeft voor het maken van wachtwoorden, kunnen gebruikers die regelmatig op meerdere websites inloggen, het beheren van deze verschillende wachtwoorden een nachtmerrie vinden. Daarom zijn browsergebaseerde wachtwoordmanagers de meest gebruikte manier geworden om wachtwoorden op te slaan. Wie kan er immers al hun logins onthouden? En zelfs als je kunt, waarom zou je dan tijd willen verspillen met het uittypen van alles als je webbrowser het automatisch voor je kan invullen?.

En zo komen we bij het probleem. We weten al een tijdje over niet-destructieve cookies en trackers die gebruikers volgen terwijl ze browsen. Het heeft grotendeels te maken met reclamebureaus en marketingbedrijven die proberen een gigantische database met gebruikers op te bouwen, gegevens over hun interesses, demografische gegevens en meer vast te leggen, zodat ze dit vervolgens kunnen doorverkopen aan andere bedrijven of het kunnen gebruiken voor gerichte advertenties..

Maar aanvallers met meer kwaadaardige bedoelingen kunnen dezelfde trackers gebruiken om uw wachtwoorden in de wachtwoordbeheerders te hacken.

Volgens Princeton University-onderzoekers Gunes Acar, Steven Englehardt en Arvind Narayanan, bevatten nogal wat websites trackingscripts die misbruik maken van inlogmanagers van webbrowsers om de e-mail en wachtwoorden van een gebruiker te extraheren.

Hoewel het feit dat inlogmanagers van webbrowsers kunnen worden misbruikt door kwaadaardige code die XSS gebruikt om gebruikersreferenties te stelen al lang bekend is, beweren de onderzoekers dat dit de eerste keer is dat iemand erachter komt dat de inlogmanagers worden gebruikt voor het volgen van gebruikers.

Dit is hoe de aanval werkt, in termen die zo eenvoudig mogelijk zijn:

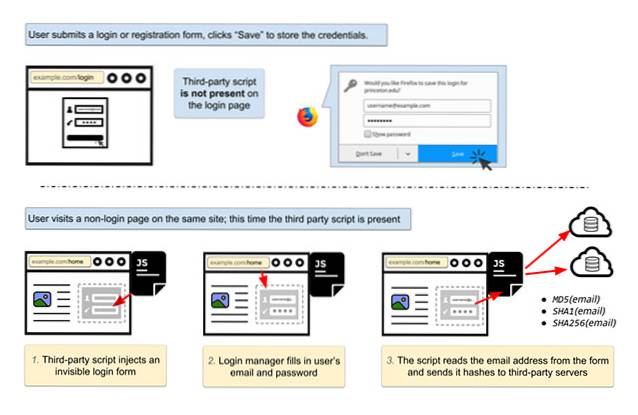

- Een gebruiker meldt zich aan op een website en slaat zijn inloggegevens op in de ingebouwde inlogbeheerder van de browser.

- De gebruiker navigeert naar een andere webpagina op dezelfde site, maar deze keer is het trackingscript aanwezig om informatie te stelen.

- Wat het script doet, is een nep-inlogveld op de pagina insluiten. Veel browsers vullen inlogvelden automatisch in zonder enige gebruikersinteractie, en sommige, zoals Chrome, vullen ze automatisch in zodra de gebruiker de pagina laadt. Hoe dan ook, het inlogveld wordt gevuld.

- Het script gaat vervolgens verder met het vastleggen van de inloggegevens en stuurt de hashes van de e-mail terug naar de server voor tracking.

Nu rijst de vraag, waarom hashes? Het antwoord is simpel. Voor het grootste deel kan worden aangenomen dat de e-mail van een gebruiker tijdens zijn leven niet verandert. Een hash is dus een permanente manier om de gebruiker te volgen op meerdere websites, platforms en zelfs in mobiele apps waarop ze hun e-mails gebruiken. Deze informatie wordt door de trackers gebruikt om een uitgebreide database met gebruikers te creëren op basis van meerdere factoren, waardoor ze gebruikers gemakkelijk kunnen targeten voor het weergeven van advertenties, en meer kwaadaardige bedoelingen, als ze dat willen. Gebruikers gebruiken bijvoorbeeld vaak dezelfde combinatie van e-mail en wachtwoord voor verschillende websites. Dus als een aanvaller één wachtwoord kraakt dat aan een e-mail is gekoppeld, kan hij mogelijk ook toegang krijgen tot andere accounts door simpelweg dezelfde wachtwoorden of varianten te gebruiken met kleine wijzigingen.

De onderzoekers vonden twee scripts die gegevens stalen met behulp van deze techniek, en eng genoeg, de scripts waren ingebed in 1.110 van Alexa's top 1 miljoen websites.

Adthink, een van de bedrijven die de scripts gebruikt, bevat volgens de onderzoekers zeer gedetailleerde categorieën voor gebruikersgegevens die het verzamelt, waaronder zaken als opleiding, beroep, haarkleur, oogkleur, netto-inkomen en meer. Het bevat zelfs categorieën zoals alcohol en tabak.

Kwetsbaarheden zoals deze zijn niets nieuws; in feite zijn ze al minstens 11 jaar bekend en besproken. Browserverkopers werken er echter niet aan, omdat wat de gebruikerservaring betreft, alles goed werkt - de browser vult automatisch wachtwoorden in inlogvelden, gebruikers besparen tijd en zijn vrij om complexe wachtwoorden te gebruiken die in wezen de beveiliging op internet verbeteren.

Dus wat kunnen we hieraan doen? De onderzoekers noemen drie verschillende manieren om een probleem als dit aan te pakken.

- Websitebouwers kunnen inlogformulieren op afzonderlijke subdomeinen plaatsen, waardoor wordt voorkomen dat automatisch invullen werkt op andere webpagina's waaraan trackingscripts van derden kunnen zijn gekoppeld.

- Gebruikers kunnen adblockers en anti-tracking-extensies gebruiken om deze scripts automatisch te blokkeren.

- Webbrowsers kunnen (en zouden) gebruikers in staat moeten stellen om de functie voor automatisch aanvullen volledig uit te schakelen. Het klinkt een beetje extreem, maar als een gebruiker zich zorgen maakt over zijn gegevens, is het uitschakelen van automatisch aanvullen waarschijnlijk de beste keuze.

De aanval is vrij eenvoudig uit te voeren en heeft ernstige gevolgen voor de privacy van de gebruiker. Als je wilt weten hoe het werkt, kun je het in deze demo in actie zien.

Bovendien is het verstandig om een gewoonte op te bouwen voor goede wachtwoordpraktijken. Herhaal niet hetzelfde wachtwoord voor de belangrijkste aanmeldingen. Blijf ze regelmatig wijzigen en zorg ervoor dat ze niet bestaan uit gemakkelijk herkenbare woorden of cijfers, zoals uw geboortedatum of 12345678, of god verhoede, het woord, het wachtwoord!

Dus wat denken jullie? Heb je het gevoel dat automatisch aanvullen tegenwoordig een ernstige bedreiging voor de privacy is, en gebruik je automatisch aanvullen toch? Laat het ons weten in de reacties hieronder.

Gadgetshowto

Gadgetshowto