Cybercriminaliteit is de laatste tijd in opkomst, met ransomwareaanvallen (WannaCry, NotPetya), gehackte databases (Equifax, Sony, Yahoo) en achterdeurtjes van software (Floxif / CCleaner, ShadowPad / NetSarang) die regelmatig de krantenkoppen halen. Hoewel de omvang en het bereik van deze aanvallen verbazingwekkend zijn, is het een feit dat cybercriminelen niet alleen beperkt zijn tot het stelen van uw gegevens, identiteit of geld. De omvang van misdaden in de virtuele wereld is net zo groot als in de echte wereld, zo niet meer. Een type cyberaanval dat de laatste tijd centraal stond, is DDoS, of gedistribueerde denial-of-service die de white-hat-hackergemeenschap in de loop der jaren vaak heeft verdeeld. Nu de toonaangevende CDN-serviceprovider Cloudflare nu gratis DDoS-bescherming voor al zijn klanten aankondigt, is het eeuwenoude debat van 'ethische' DDoS versus kwaadwillende DDoS opnieuw begonnen, waarbij beide partijen hun respectieve argumenten volledig ondersteunen. Nu het debat over DDoS-aanvallen overal op internet woedt, laten we het fenomeen vandaag eens nader bekijken in een poging er niet alleen meer over te weten te komen, maar ook te proberen te begrijpen waarom hacktivisten en belangenbehartigers voor de vrijheid van meningsuiting nog steeds niet slagen hun inspanningen om hierover in de eerste plaats tot een consensus te komen:

Wat is DDoS en hoe werkt het?

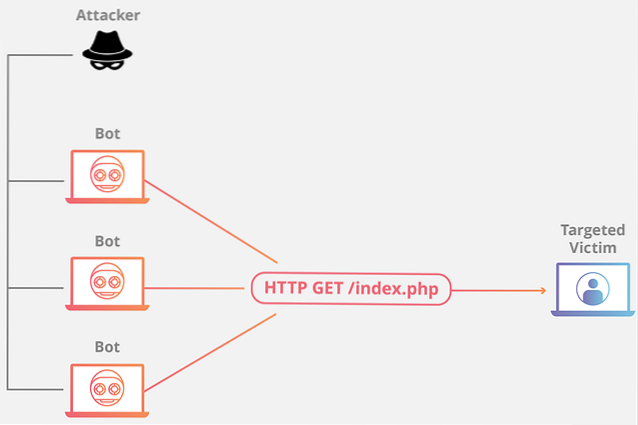

In de eenvoudigste bewoordingen is een gedistribueerde denial-of-service (DDoS) -aanval een poging om de normale werking van een site kunstmatig te verstoren of netwerk door de doelserver te overspoelen met een overweldigende hoeveelheid verkeer die het netwerk vertraagt of volledig laat crashen. Dit wordt bereikt door meerdere gecompromitteerde systemen te gebruiken als onderdeel van wat bekend staat als een 'botnet' dat elk op het netwerk aangesloten apparaat kan omvatten, inclusief, maar niet beperkt tot, computers, smartphones en IoT-apparaten. Black-hat-hackers en hacktivisten gebruiken verschillende geavanceerde tools om deze aanvallen uit te voeren door niet alleen de doelservers overspoelen met een buitensporige hoeveelheid verkeer, maar ook door meer subtiele en moeilijk te detecteren infiltratietechnieken te gebruiken die gericht zijn op kritieke netwerkbeveiligingsinfrastructuur, zoals firewalls en IDS / IPS (Intrusion Detection / Prevention System).

Wat is DoS en hoe verschilt het van DDoS?

Denial-of-service (DoS) -aanvallen is precies hoe het klinkt, voor zover het verhindert dat legitieme gebruikers toegang krijgen gerichte servers, systemen of andere netwerkbronnen. Net als bij DDoS-aanvallen, zou een persoon of personen die een dergelijke aanval uitvoeren, de beoogde infrastructuur doorgaans overspoelen met een buitensporig groot aantal overbodige verzoeken om de bronnen te overweldigen, waardoor het moeilijk of zelfs onmogelijk wordt voor het getroffen netwerk of systeem om te reageren op echte verzoeken om service. Voor een eindgebruiker zijn de effecten van DoS niet geheel anders dan die van DDoS, maar wel anders de eerste die doorgaans een enkele machine gebruikt en een enkele internetverbinding om de aanval uit te voeren, de laatste gebruikt meerdere gecompromitteerde apparaten om het beoogde doelwit te overstromen, waardoor het ongelooflijk moeilijk te detecteren en te voorkomen is.

Wat zijn de verschillende soorten DDoS-aanvallen?

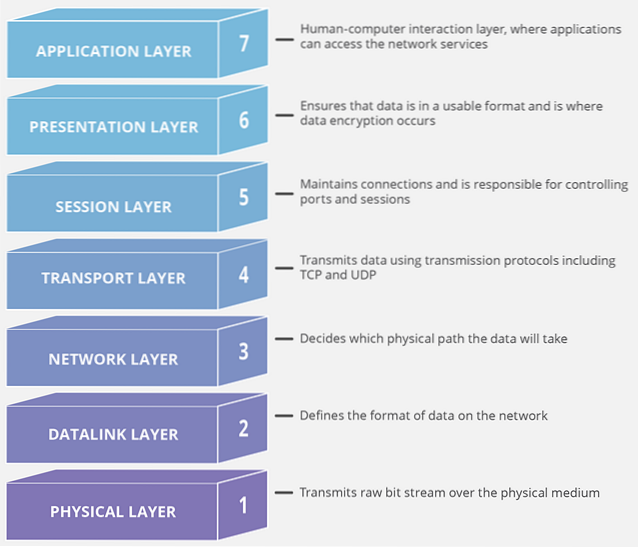

Zoals eerder vermeld, maken zowel cybercriminelen als hacktivisten gebruik van talloze aanvalsvectoren om hun DDoS-aanvallen uit te voeren, maar de overgrote meerderheid van deze aanvallen valt grotendeels onder drie brede categorieën: volumetrische of bandbreedteaanvallen, protocolaanvallen of state-exhaustion-aanvallen, en applicatielaag-aanvallen of Layer 7-aanvallen. Al deze aanvallen zijn gericht op verschillende componenten van een netwerkverbinding die is samengesteld uit 7 verschillende lagen, zoals te zien is in de onderstaande afbeelding:

1. Volumetrische aanvallen of bandbreedteaanvallen

Aangenomen wordt dat dit soort aanvallen vormen meer dan de helft van alle DDoS-aanvallen elk jaar over de hele wereld uitgevoerd. Er zijn verschillende soorten volumetrische aanvallen, waarvan de meest voorkomende Datagram-protocol voor gebruikers (UDP) overstroming, waarbij een aanvaller een groot aantal UDP-pakketten naar willekeurige poorten op een externe host stuurt, waardoor de server herhaaldelijk controleert op en reageert op niet-bestaande applicaties, waardoor deze niet meer reageert op legitiem verkeer. Vergelijkbare resultaten kunnen ook worden bereikt door een slachtofferserver te overspoelen met ICMP-echoverzoeken (Internet Control Message Protocol) van meerdere IP-adressen die vaak worden vervalst. De doelserver probeert te goeder trouw op al deze nepverzoeken te reageren, en raakt uiteindelijk overbelast en kan niet meer reageren op echte ICMP-echoverzoeken. Volumetrische aanvallen worden gemeten in bits per seconde (Bps).

2. Protocolaanvallen of staatsuitputtingsaanvallen

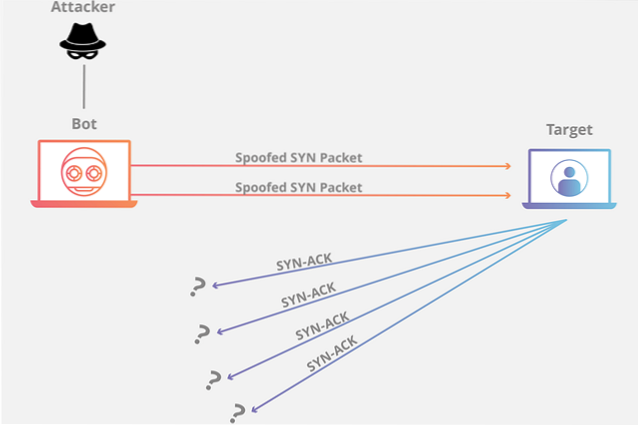

Protocolaanvallen, ook bekend als State-Exhaustion-aanvallen, verbruiken niet alleen de capaciteit van de verbindingstoestandtabel van de webtoepassingsservers, maar ook van andere infrastructuurcomponenten, inclusief tussenliggende bronnen, zoals load-balancers en firewalls. Dit soort aanvallen worden 'protocolaanvallen' genoemd omdat ze richten zich op zwakke punten in lagen 3 en 4 van de protocolstapel om hun doel te bereiken. Zelfs geavanceerde commerciële apparaten die speciaal zijn ontworpen om de status van miljoenen verbindingen te behouden, kunnen ernstig worden beïnvloed door protocolaanvallen. Een van de bekendste protocolaanvallen is de 'SYN-overstroming' die gebruik maakt van het 'drieweg-handshake-mechanisme' in TCP. De manier waarop het werkt, is dat de host een vloed van TCP / SYN-pakketten verzendt, vaak met een vervalst afzenderadres, om voldoende serverbronnen te verbruiken om het bijna onmogelijk te maken om legitieme verzoeken erdoor te krijgen. Andere soorten protocolaanvallen zijn onder meer Ping of Death, Smurf DDoS en gefragmenteerde pakketaanvallen. Dit soort aanvallen wordt gemeten in packets per second (Pps).

3. Applicatielaagaanvallen of Laag 7-aanvallen

Applicatielaagaanvallen, vaak laag 7-aanvallen genoemd, verwijzend naar de 7e laag van de OSI-modus, richt zich op de laag waar webpagina's worden gegenereerd om te worden bezorgd aan gebruikers die de HTTP-verzoeken verzenden. Verschillende soorten laag-7-aanvallen omvatten de beruchte 'Slowloris'aanval, waarbij de aanvaller een groot aantal HTTP-verzoeken' langzaam 'naar een doelserver stuurt, maar zonder ooit een van de verzoeken te voltooien. De aanvaller zal met kleine tussenpozen extra headers blijven verzenden, waardoor de server wordt gedwongen een open verbinding te houden voor deze nooit eindigende HTTP-verzoeken, en uiteindelijk voldoende middelen in beslag neemt om het systeem niet meer te laten reageren op geldige verzoeken. Een andere populaire laag 7-aanval is de HTTP-overstroming aanval, waarbij een groot aantal valse HTTP-, GET- of POST-verzoeken de beoogde server binnen korte tijd overspoelt, wat resulteert in denial-of-service voor legitieme gebruikers. Aangezien aanvallen op de applicatielaag doorgaans het verzenden van een onnatuurlijk hoog aantal verzoeken naar een doelserver omvatten, worden ze gemeten in verzoeken per seconde (Rps).

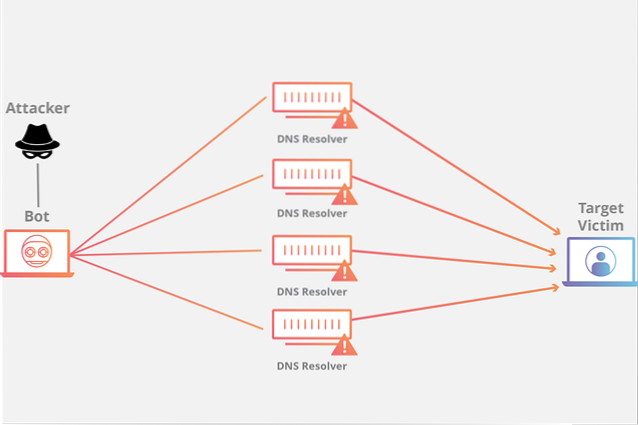

Naast de hierboven beschreven aanvallen met één vector zijn er ook multi-vector aanvallen die systemen en netwerken vanuit een aantal verschillende richtingen tegelijk aanvallen, waardoor het voor netwerkingenieurs steeds moeilijker wordt om uitgebreide strategieën tegen DDoS-aanvallen uit te werken. Een voorbeeld van een multi-vector aanval is wanneer een aanvaller DNS Amplification, gericht op laag 3 en 4, zou koppelen aan HTTP Flood op laag 7.

Hoe u uw netwerk beschermt tegen een DDoS-aanval

Aangezien de meeste DDoS-aanvallen werken door een doelserver of netwerk te overweldigen met verkeer, is het eerste dat moet worden gedaan om DDoS-aanvallen te beperken, maak onderscheid tussen echt verkeer en kwaadaardig verkeer. Zoals je zou verwachten, is het echter niet zo eenvoudig, gezien de enorme verscheidenheid, complexiteit en verfijningsniveaus van deze aanvallen. Om je netwerk te beschermen tegen de nieuwste en meest geavanceerde DDoS-aanvallen, moeten netwerkingenieurs daarom zorgvuldig ontworpen strategieën gebruiken om de baby niet met het badwater weg te gooien. Omdat aanvallers hun best zullen doen om hun kwaadaardig verkeer normaal te laten lijken, zullen mitigatiepogingen waarbij al het verkeer wordt beperkt, eerlijk verkeer beperken, terwijl een meer tolerant ontwerp ervoor zorgt dat hackers gemakkelijker tegenmaatregelen kunnen omzeilen. Als dat het geval is, zal het moeten adopteer een gelaagde oplossing om de meest effectieve oplossing te bereiken.

Voordat we echter op de technische details ingaan, moeten we begrijpen dat aangezien de meeste DDoS-aanvallen tegenwoordig gepaard gaan met het op de een of andere manier blokkeren van de communicatielijnen, een van de voor de hand liggende dingen is om jezelf te beschermen en je netwerk is meer redundantie: meer bandbreedte en meer servers verspreid over meerdere datacentra over verschillende geolocaties, die ook fungeert als verzekering tegen natuurrampen enz.

Een ander belangrijk ding om te doen is het volgen van enkele van de best practices van de branche als het gaat om de DNS-servers. Open resolvers verwijderen is een van de cruciale eerste stappen in uw verdediging tegen DDoS, want wat heb je aan een website als niemand je domeinnaam überhaupt kan achterhalen? Als dat het geval is, moet dat ook gebeuren kijk verder dan de gebruikelijke setup met dubbele DNS-server die de meeste domeinnaamregistrars standaard bieden. Veel bedrijven, waaronder de meeste van de beste CDN-serviceproviders, bieden ook verbeterde DNS-bescherming door middel van redundante DNS-servers die worden beschermd achter hetzelfde type taakverdeling als uw web en andere bronnen.

Hoewel de meeste sites en blogs hun hosting uitbesteden aan derden, kiezen sommigen ervoor om hun eigen gegevens aan te bieden en hun eigen netwerken te beheren. Als u tot die groep behoort, zijn enkele van de elementaire maar kritische branchepraktijken die u moet volgen, betrokken het opzetten van een effectieve firewall en het blokkeren van ICMP als je ze niet nodig hebt. Zorg er ook voor dat al uw routers droppen ongewenste pakketten. U moet ook contact opnemen met uw internetprovider om te controleren of zij u kunnen helpen het gewenste verkeer te blokkeren. De algemene voorwaarden verschillen van ISP tot ISP, dus u moet contact opnemen met hun netwerkbesturingscentra om te zien of zij dergelijke services voor bedrijven aanbieden. In het algemeen zijn de volgende stappen die CDN-providers, ISP's en netwerkbeheerders vaak toepassen om DDoS-aanvallen te beperken:

Routing van zwarte gaten

Black Hole Routing, of Blackholing, is een van de meest effectieve manieren om een DDoS-aanval te beperken, maar het hoeft alleen te worden geïmplementeerd na een goede analyse van het netwerkverkeer en het creëren van een strikt beperkingscriterium, omdat het anders 'blackhole' zal zijn, of routeer al het inkomende verkeer naar een nulroute (blackhole) ongeacht of het echt of kwaadaardig is. Het zal technisch gezien een DDoS omzeilen, maar de aanvaller heeft zijn doel bereikt om het netwerkverkeer toch te verstoren.

Tariefbeperking

Een andere methode die vaak wordt gebruikt om DDoS-aanvallen te beperken, is 'Rate Limiting'. Zoals de naam doet vermoeden, gaat het om door het aantal verzoeken te beperken dat een server binnen een bepaald tijdsbestek accepteert. Het is handig om te voorkomen dat webschrapers inhoud stelen en om inlogpogingen met brute kracht te verminderen, maar moet worden gebruikt in combinatie met andere strategieën om effectief met DDoS-aanvallen om te kunnen gaan.

Firewall voor webtoepassingen (WAF)

Hoewel het op zichzelf lang niet genoeg is, reverse proxies en WAF's zijn enkele van de eerste stappen die u moet nemen om een verscheidenheid aan bedreigingen te verminderen, niet alleen DDoS. WAF's helpen het doelnetwerk te beschermen tegen laag 7-aanvallen door het filteren van verzoeken op basis van een reeks regels die worden gebruikt om DDoS-tools te identificeren, maar het is ook zeer effectief in het beschermen van servers tegen SQL-injectie, cross-site scripting en cross-site vervalsingsverzoeken.

Anycast-netwerkverspreiding

Content Delivery Networks (CDN's) gebruiken Anycast-netwerken vaak als een effectieve manier om DDoS-aanvallen te beperken. Het systeem werkt door het omleiden van al het verkeer dat bestemd is voor een netwerk dat wordt aangevallen, naar een reeks gedistribueerde servers op verschillende locaties, waardoor het verstorende effect van een poging tot DDoS-aanval wordt verspreid.

Hoe stelt Cloudflare voor om DDoS-aanvallen voorgoed te beëindigen met zijn gratis DDoS-bescherming?

Een van de meest vooraanstaande netwerken voor het leveren van inhoud ter wereld, Cloudflare, heeft onlangs aangekondigd dat het niet alleen bescherming zal bieden tegen DDoS-aanvallen aan zijn betalende klanten, maar ook aan ook voor zijn gratis klanten, ongeacht de omvang en schaal van de aanval. Zoals verwacht heeft de aankondiging, die eerder deze week werd gedaan, voor nogal wat opschudding gezorgd binnen de industrie en de wereldwijde technische media, die doorgaans gewend zijn aan CDN's, waaronder Cloudflare, die ofwel hun ondergeschikte klanten eruit gooien of meer geld eisen van hen voor voortdurende bescherming. Terwijl slachtoffers tot nu toe voor zichzelf moesten zorgen wanneer ze werden aangevallen, werd de belofte van gratis, onbeperkte DDoS-bescherming hartelijk ontvangen door blogs en bedrijven waarvan de websites en netwerken voortdurend worden bedreigd voor het publiceren van controversiële inhoud..

Hoewel het aanbod van Cloudflare inderdaad revolutionair is, is het enige dat moet worden vermeld dat het aanbod van gratis, onbeperkte bescherming is alleen van toepassing op aanvallen van laag 3 en 4, terwijl laag 7-aanvallen nog steeds alleen beschikbaar zijn voor de betaalde abonnementen die beginnen bij $ 20 per maand.

Indien succesvol, wat zal het aanbod van Cloudflare betekenen voor 'hacktivisme'?

Zoals verwacht heeft de aankondiging van Cloudflare het debat onder hacktivisten en internetbeveiligingsexperts over ethisch hacken en vrijheid van meningsuiting nieuw leven ingeblazen. Veel hacktivistische groepen, zoals Chaos Computer Club (CCC) en Anonymous, hebben lang betoogd dat het noodzakelijk is om 'digitale protesten' te houden tegen websites en blogs die hatelijke propaganda en onverdraagzame - vaak gewelddadige - ideologieën verspreiden. Als dat het geval is, zijn deze groepen activistische hackers, of hacktivisten hebben zich vaak gericht op terroristische websites, neo-nazi-blogs en kinderporno-venters met DDoS-aanvallen, met als laatste slachtoffer de extreemrechtse 'Daily Stormer'-blog die de recente moord op een mensenrechtenactivist in Charlottesville, Virginia, door een rechtsextremist prees.

Terwijl sommigen, zoals Cloudflare CEO Mattew Prince, en de EFF (Electronic Frontier Foundation) hacktivisten hebben bekritiseerd omdat ze probeerden de vrijheid van meningsuiting het zwijgen op te leggen met DDoS-aanvallen, beweren aanhangers van hacktivisme dat hun digitale protesten tegen gruwelijke ideologieën niet anders zijn dan het vullen van een dorpsplein of een sit-in houden in de trant van de 'Occupy'-beweging die begon met het beroemde Occupy Wall Street-protest op 17 september 2011, waarbij wereldwijde aandacht werd gevestigd op de groeiende sociaaleconomische ongelijkheid wereldwijd.

Terwijl sommigen dat misschien beweren DDoS is een instrument voor oprecht protest, ethische hackers in staat stellen snel op te treden tegen terroristen, dwepers en pedofielen om hun immorele (en vaak illegale) inhoud voorgoed offline te halen, dergelijke aanvallen hebben ook een donkere kant. Onderzoeksjournalisten en klokkenluiders waren in het verleden vaak het doelwit van dergelijke aanvallen, en pas vorig jaar werd de website van cyberbeveiligingsjournalist Brian Krebs afgebroken door een massale DDoS-aanval die op zijn hoogtepunt een krankzinnige 665 Gbps meet. . Krebs had eerder gerapporteerd over een Israëlische DDoS-huurdienst genaamd vDOS, resulterend in de arrestatie van twee Israëlische staatsburgers, en de aanval werd verondersteld een vergelding te zijn..

ZIE OOK: 7 Top Cloudflare-alternatieven voor uw website

DDoS-aanvallen en het plan van Cloudflare om ze tot verleden tijd te maken

Ondanks de gewaagde beweringen van Cloudflare dat DDoS-aanvallen tot het verleden behoren, beweren veel experts dat het technologisch niet mogelijk is om DDoS-aanvallen in dit stadium volledig overbodig te maken. Terwijl gigantische bedrijven zoals Facebook of Google over de vereiste infrastructuurredundanties beschikken om ervoor te zorgen dat ze nooit last hebben van dergelijke aanvallen, kan het uitbreiden van een dergelijke bescherming naar elke afzonderlijke site onder de zon een uitdaging vormen voor zelfs de grootste CDN's. Prince heeft echter beweerd dat Cloudflare in staat is om "alles wat het internet naar ons gooit" te absorberen, dus alleen de tijd zal uitwijzen of DDoS-aanvallen voorgoed naar de annalen van de geschiedenis zullen worden verwezen, of dat hacktivistische groepen sommige van tegenmaatregelen om hun morele kruistocht tegen geweld, haat en onrecht voort te zetten.

Gadgetshowto

Gadgetshowto