Tegenwoordig lijken sommige technologiebedrijven zich meer zorgen te maken over hoe ze het gebruikersbestand kunnen laten groeien, dan over het beveiligen van hun servers of het privé houden van gebruikersgegevens.

We hebben gezien dat OnePlus en Xiaomi beide onbeveiligde betalingsgateways gebruiken, maar nu is ontdekt dat de server van Truecaller Pay tot een tijdje geleden ook openlijk toegankelijk was.

Zoals gemeld door Redditor always_say_this, was hij aan het sleutelen aan en een kwetsbare server tegenkomen die werd gebruikt voor Truecaller Pay-transacties. Zodra u toegang heeft tot deze server, kunt u in wezen elke transactie zien die werd voltooid met behulp van UPI-gebaseerde Truecaller Pay.

Al uw gegevens zijn toegankelijk

De grootste zorg was echter niet dat u elke transactie kon zien, maar dat was het wel de persoonlijke gegevens - met betrekking tot de transactie - waren algemeen toegankelijk voor iedereen. Je zou het volgende kunnen zien via de maas in de server:

- UPI virtueel betalingsadres van de afzender en ontvanger,

- Rekeningnummers

- Rekeningsaldo van de afzender,

- Transactiestatus - geslaagd of mislukt,

- Apparaatgegevens - IMEI en IP-adres

Dit is een ernstige veiligheidsfout van de kant van het bedrijf, die gisteravond door de Redditor onmiddellijk werd geïnformeerd over de maas in de wet..

Truecaller bracht toen een officiële verklaring uit (op Twitter) waarin hij dat zei het was gewoon een testserver die werd "gebruikt voor experimentele levering van nieuwe services" en er waren geen gegevens geschonden.

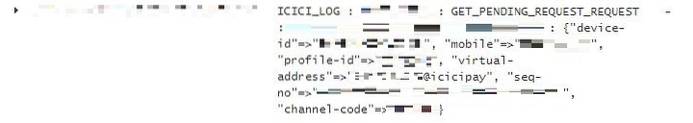

Maar, always_says_this was niet klaar om op te geven en antwoordde dat de server nog steeds erg actief was. Hij voegde het bewijs toe dat het geen testserver was, aangezien men duidelijk 'productie' kon zien gemarkeerd in de schermafbeelding die hij plaatste. Dus besloten we contact met hem op te nemen om dieper in te gaan op de veiligheidsimplicaties van deze maas in de wet.

De server is nu gepatcht

Terwijl we de implicaties van deze maas in de wet bespraken, Truecaller heeft bevestigd dat ze de kwetsbaarheid hebben gepatcht. Het bedrijf zei dat de server daadwerkelijk in productie is (wat betekent dat alle services erop draaien), maar alle gegevens die men ziet, zijn niet afkomstig van transacties uit de echte wereld.

Ze voegen dat toe het is een testomgeving, wat de belangrijkste reden is dat de UPI-ID in de bovenstaande schermafbeelding @icicipay is en niet @icici. Als de server transactiegegevens uit de echte wereld liet zien, dan zouden de laatste zijn gebruikt in de VPA. Truecaller verder toegevoegd,

@icici is degene die wordt gebruikt in de huidige versie van Truecaller, dus daarom zeggen we dat @icicipay zich momenteel in een testomgeving bevindt. de logboeken die u gebruikt, behoren tot een service in ontwikkeling die nog moet worden verhard met de beveiliging van de bankklasse.

Hoewel we Truecaller willen prijzen voor het oplossen van dit probleem binnen 24 uur, is de vraag waarom het bedrijf zelfs nieuwe services zou testen op een onbeveiligde server. Aangezien het digitale landschap van het land behoorlijk exponentieel groeit, moeten cyberbeveiligingsnormen ook een inhaalslag maken om onze persoonlijke gegevens veilig te houden. Gelukkig hoeft u zich geen zorgen te maken over Truecaller Pay en kunt u het zonder zorgen gebruiken.

Gadgetshowto

Gadgetshowto