Telegram staat bekend als een van de meest veilige berichtenplatforms die er zijn, maar een beveiligingsonderzoeker ontdekte onlangs een kwetsbaarheid in de desktopclient van Telegram die het IP-adres van gebruikers lekte tijdens het bellen.

Dhiraj Mishra, de beveiligingsexpert die de fout ontdekte, zag dat de Telegram Messenger voor Windows en Telegram voor Desktop niet de tool boden om Peer-to-Peer (P2P) -oproepen uit te schakelen, wat betekent dat het IP-adres van gebruikers zichtbaar blijft wanneer ze bellen.

Wat is peer-to-peer-bellen??

De Telegram-app biedt een functie genaamd peer-to-peer-bellen die door gebruikers kan worden in- of uitgeschakeld. Wanneer de P2P-functie is uitgeschakeld, worden alle oproepen van gebruikers gerouteerd via de servers van Telegram om het IP-adres te verbergen, maar het uitschakelen van de functie leidt tot een afname van de audiokwaliteit tijdens het gesprek.

Wat was de fout?

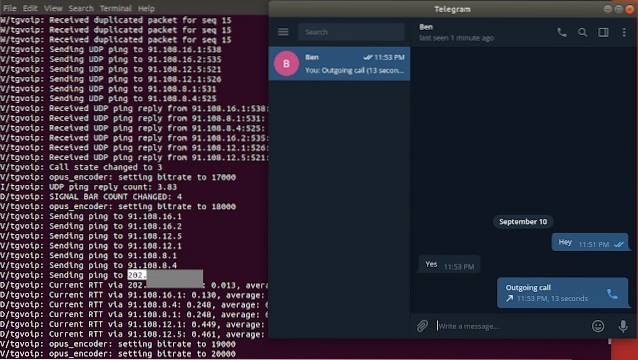

Telegram voor Desktop en de Telegram Messenger voor Windows bieden niet de mogelijkheid om dergelijke oproepen uit te schakelen, waardoor de IP-adressen kunnen worden onderschept door een derde partij. De beveiligingsonderzoeker onthulde dat als de P2P-functie niet is uitgeschakeld of afwezig is, het IP-adres van de Telegram-server, het IP-adres van de beller en het IP-adres van de ontvanger worden gelekt. Dus, hoe kan de kwetsbaarheid worden misbruikt? Welnu, een hacker hoeft u alleen op de desktopclient van Telegram te bellen om uw IP-adres te weten.

Telegram lost de fout op

De beveiligingsexpert heeft de kwetsbaarheid bij Telegram gemeld via een Bewijs van concept (PoC) video en het bedrijf herstelde het al snel door een update uit te rollen die de optie introduceerde om de P2P-instellingen uit te schakelen. Als beloning voor het vinden van de fout, ontving Mishra € 2.000 als een bugbounty.

Gadgetshowto

Gadgetshowto