Omdat Linux een open source-project is, is het moeilijk om beveiligingsfouten in de broncode te vinden, aangezien duizenden gebruikers actief blijven controleren en repareren. Vanwege deze proactieve aanpak wordt deze onmiddellijk gepatcht, zelfs als een fout wordt ontdekt. Daarom was het zo verrassend toen vorig jaar een exploit werd ontdekt die de afgelopen 9 jaar aan de strenge due diligence van alle gebruikers is ontsnapt. Ja, je leest het goed, hoewel de exploit in oktober 2016 werd ontdekt, bestond hij al negen jaar in de Linux-kernelcode. Dit type kwetsbaarheid, een soort van escalatie van bevoegdheden, staat bekend als de Dirty Cow-kwetsbaarheid (Linux-kernelbug catalogusnummer - CVE-2016-5195).

Hoewel deze kwetsbaarheid een week na de ontdekking voor Linux werd gepatcht, werden alle Android-apparaten kwetsbaar voor deze exploit (Android is gebaseerd op de Linux-kernel). De Android-patch volgde in december 2016, maar vanwege de gefragmenteerde aard van het Android-ecosysteem zijn er nog steeds veel Android-apparaten die de update niet hebben ontvangen en er kwetsbaar voor blijven. Wat nog angstaanjagender is, is dat slechts een paar dagen geleden een nieuwe Android-malware genaamd ZNIU werd ontdekt die misbruik maakt van de kwetsbaarheid van Dirty Cow. In dit artikel gaan we dieper in op de kwetsbaarheid van Dirty Cow en hoe deze op Android wordt misbruikt door ZNIU-malware.

Wat is een kwetsbaarheid voor vuile koeien??

Zoals hierboven vermeld, is de kwetsbaarheid van Dirty Cow een soort van misbruik van privilege escalatie die kan worden gebruikt verleen supergebruikersrechten voor wie dan ook. Door gebruik te maken van dit beveiligingslek kan elke kwaadwillende gebruiker zichzelf een supergebruikerprivilege geven, waardoor hij volledige root-toegang heeft tot het apparaat van een slachtoffer. Door root-toegang tot het apparaat van een slachtoffer te krijgen, krijgt de aanvaller volledige controle over het apparaat en kan hij alle gegevens die op het apparaat zijn opgeslagen extraheren, zonder dat de gebruiker wijzer wordt.

Wat is ZNIU en wat een vuile koe ermee te maken heeft?

ZNIU is de eerste geregistreerde malware voor Android die de Dirty Cow-kwetsbaarheid gebruikt om Android-apparaten aan te vallen. De malware gebruikt de kwetsbaarheid van Dirty Cow om root-toegang te krijgen tot de apparaten van het slachtoffer. Momenteel is gedetecteerd dat de malware zich verstopt in meer dan 1200 gaming- en pornografische apps voor volwassenen. Op het moment dat dit artikel werd gepubliceerd, bleken meer dan 5000 gebruikers in 50 landen erdoor te zijn getroffen.

Welke Android-apparaten zijn kwetsbaar voor ZNIU?

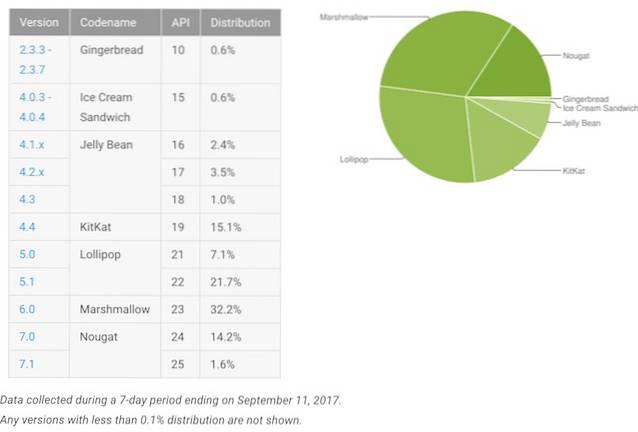

Na de ontdekking van de kwetsbaarheid van Dirty Cow (oktober 2016) heeft Google in december 2016 een patch uitgebracht om dit probleem op te lossen. echter, de patch is uitgebracht voor Android-apparaten die op Android KitKat (4.4) draaiden of daarboven. Volgens het uiteenvallen van de Android OS-distributie door Google, draait meer dan 8% van de Android-smartphones nog steeds op lagere versies van Android. Van degenen die op Android 4.4 tot Android 6.0 (Marshmallow) draaien, zijn alleen die apparaten veilig die de beveiligingspatch van december voor hun apparaten hebben ontvangen en geïnstalleerd.

Dat zijn veel Android-apparaten die kunnen worden uitgebuit. Mensen kunnen echter troost putten uit het feit dat ZNIU een ietwat aangepaste versie van de Dirty Cow-kwetsbaarheid gebruikt en daarom is gebleken dat deze alleen succesvol is tegen die Android-apparaten die de ARM / X86 64-bits architectuur. Maar als je een Android-bezitter bent, is het beter om te controleren of je de beveiligingspatch van december hebt geïnstalleerd of niet.

ZNIU: Hoe werkt het?

Nadat de gebruiker een kwaadaardige app heeft gedownload die is geïnfecteerd met ZNIU-malware, wordt bij het starten van de app het ZNIU-malware zal automatisch contact opnemen met en verbinding maken met zijn Command and Control (C&C) servers om eventuele updates te verkrijgen, indien beschikbaar. Nadat het zichzelf heeft bijgewerkt, gebruikt het de misbruik van privilege-escalatie (Dirty Cow) om root-toegang tot het apparaat van het slachtoffer te krijgen. Zodra het root-toegang tot het apparaat heeft, zal het dat doen oogst de informatie van de gebruiker van het apparaat.

Momenteel gebruikt de malware de gebruikersinformatie om contact op te nemen met de netwerkprovider van het slachtoffer door zich voor te doen als de gebruiker zelf. Eenmaal geauthenticeerd, wordt het uitgevoerd SMS-gebaseerde microtransacties en de betaling innen via de betalingsdienst van de vervoerder. De malware is intelligent genoeg om alle berichten van het apparaat te verwijderen nadat de transacties hebben plaatsgevonden. Het slachtoffer heeft dus geen idee van de transacties. Over het algemeen worden de transacties uitgevoerd voor zeer kleine bedragen ($ 3 / maand). Dit is een andere voorzorgsmaatregel die de aanvaller heeft genomen om ervoor te zorgen dat het slachtoffer de geldoverdrachten niet ontdekt.

Na het volgen van de transacties, bleek dat de geld werd overgemaakt naar een nepbedrijf in China. Aangezien vervoerdergebaseerde transacties niet geautoriseerd zijn om internationaal geld over te maken, zullen alleen de getroffen gebruikers in China onder deze illegale transacties lijden. De gebruikers buiten China hebben echter nog steeds de malware op hun apparaat geïnstalleerd, die op elk moment op afstand kan worden geactiveerd, waardoor ze potentiële doelwitten zijn. Zelfs als de internationale slachtoffers geen last hebben van illegale transacties, geeft de achterdeur de aanvaller de kans om meer kwaadaardige code in het apparaat te injecteren.

Hoe u uzelf kunt redden van ZNIU-malware

We hebben een heel artikel geschreven over het beschermen van uw Android-apparaat tegen malware, dat u kunt lezen door hier te klikken. Het belangrijkste is om gezond verstand te gebruiken en de apps niet van niet-vertrouwde bronnen te installeren. Zelfs in het geval van ZNIU-malware hebben we gezien dat de malware wordt afgeleverd op de mobiel van het slachtoffer wanneer ze pornografische apps of apps voor games voor volwassenen installeren, die zijn gemaakt door niet-vertrouwde ontwikkelaars. Om u tegen deze specifieke malware te beschermen, moet u ervoor zorgen dat uw apparaat de huidige beveiligingspatch van Google heeft. De exploit is gepatcht met de beveiligingspatch van december (2016) van Google, dus iedereen die die patch heeft geïnstalleerd, is veilig voor de ZNIU-malware. Toch heeft u, afhankelijk van uw OEM, de update mogelijk niet ontvangen, daarom is het altijd beter om op de hoogte te zijn van alle risico's en de nodige voorzorgsmaatregelen van uw kant te nemen. Nogmaals, alles wat u wel en niet moet doen om te voorkomen dat uw apparaat wordt geïnfecteerd door malware, wordt vermeld in het artikel dat hierboven is gelinkt.

ZIE OOK: Malwarebytes voor Mac Review: moet u het gebruiken?

Bescherm uw Android tegen besmetting door malware

De afgelopen jaren is het aantal malwareaanvallen op Android toegenomen. De kwetsbaarheid van Dirty Cow was een van de grootste exploits die ooit is ontdekt en het is gewoon verschrikkelijk om te zien hoe ZNIU deze kwetsbaarheid misbruikt. ZNIU is vooral zorgelijk vanwege de omvang van de apparaten die het beïnvloedt en de onbelemmerde controle die het de aanvaller verleent. Als u zich echter bewust bent van de problemen en de nodige voorzorgsmaatregelen neemt, is uw apparaat beschermd tegen deze mogelijk gevaarlijke aanvallen. Zorg er dus eerst voor dat u de nieuwste beveiligingspatches van Google bijwerkt zodra u ze ontvangt, en blijf vervolgens uit de buurt van niet-vertrouwde en verdachte apps, bestanden en koppelingen. Wat denk je dat iemand moet doen om zijn apparaat te beschermen tegen malwareaanvallen. Laat ons uw mening over het onderwerp weten door ze neer te zetten in de opmerkingen hieronder.

Gadgetshowto

Gadgetshowto

![When Larry Page Met Sergey Brin [Interactive Infographic]](https://gadgetshowto.com/storage/img/images/when-larry-page-met-sergey-brin-[interactive-infographic].jpg)