De recent ontdekte Meltdown en Spectre CPU-kwetsbaarheden hebben de hele industrie in waanzin gebracht, en hoewel ze momenteel worden verholpen door middel van updates, blijkt de oplossing nu een andere grote hoofdpijn te zijn..

Ten eerste was het de ernstige vertraging van de prestaties na het installeren van de beveiligingspatch, en nu zijn er meldingen van neppe Meltdown en Spectre-patch worden verspreid voor phishing-aanvallen.

Volgens een rapport wordt een SSL-domein gebruikt dat de officiële website van het Duitse federale bureau voor informatiebeveiliging imiteert (Bundesamt für Sicherheit in der Informationstechnik of kortweg BSI) om de vuile daad te verrichten.

De nepwebsite biedt informatie over de Meltdown- en Spectre-kwetsbaarheden via verschillende links die gebruikers naar bronnenbanken moeten leiden waar ze een diepgaand inzicht kunnen krijgen in het hele fiasco..

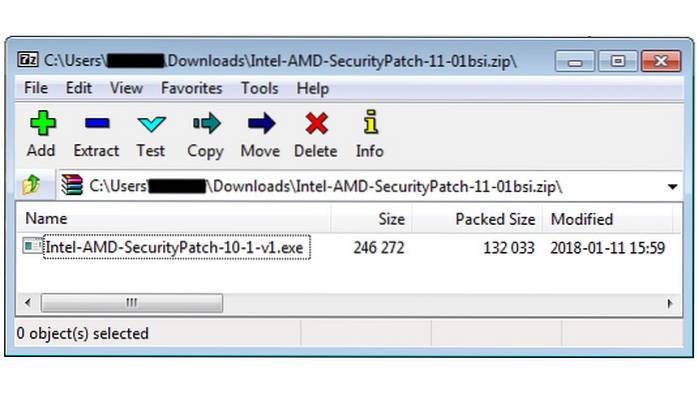

De frauduleuze website bevat ook een ZIP-archieflink met de titel 'Intel-AMD-SecurityPatch-11-01bsi.zip', die zogenaamd de officiële patch bevat voor de bovengenoemde kwetsbaarheden. Het 'patch'-bestand is echter niets anders dan een slim vermomde malwarebank, die slechts één ding doet, namelijk het installeren van een informatie-stelende malware genaamd Rook leider. Beveiligingsexperts hebben ontdekt dat zodra een systeem is geïnfecteerd met de malware, het verbinding maakt met verschillende domeinen en de privégegevens van gebruikers die op hun pc zijn opgeslagen in een gecodeerde vorm naar kwaadwillenden stuurt..

Beveiligingsexperts hebben ontdekt dat zodra een systeem is geïnfecteerd met de malware, het verbinding maakt met verschillende domeinen en de privégegevens van gebruikers die op hun pc zijn opgeslagen in een gecodeerde vorm naar kwaadwillenden stuurt..

De Duitse federale instantie had gebruikers eerder gewaarschuwd voor valse BSI-e-mails die onder het mom van officieel verspreide berichten naar gebruikers werden gestuurd. In een persbericht zei BSI duidelijk:

“In de context van de recent aangekondigde“ Spectre ”en“ Meltdown ”-kwetsbaarheden volgt de BSI momenteel een SPAM-golf met vermeende veiligheidswaarschuwingen van de BSI. De ontvangers worden gevraagd om beveiligingsupdates uit te voeren die kunnen worden opgehaald via een link in de e-mail. De link leidt naar een nepwebsite, die gelijkenis vertoont met de burgerwebsite (www.bsi-fuer-buerger.de) van de BSI. Het downloaden van de vermeende update leidt tot een malware-infectie van de computer of smartphone. "

Het bureau adviseerde gebruikers om al dergelijke e-mails te verwijderen, en als ze op een link in de nep-e-mail hebben geklikt en een webpagina hebben geopend, mogen ze geen inhoud van de webpagina downloaden.

Vanaf nu zijn de meldingen van dergelijke verhulde aanvallen voor het verspreiden van de Smoke Leader-malware beperkt tot Duitsland, maar we raden gebruikers over de hele wereld aan om geen patch te downloaden die niet afkomstig is van een geautoriseerde bron of die vaag lijkt.

Gadgetshowto

Gadgetshowto