Sinds Android 5.0 Lollipop bestaat er een nieuwe MediaProjection API waarmee apps video's kunnen opnemen en screenshots van andere apps kunnen maken. De functie bracht mogelijkheden voor schermopname en schermdeling naar Lollipop met een nieuwe 'createVirtualDisplay ()' - methode waarmee apps "Om de inhoud van het hoofdscherm (de standaardweergave) vast te leggen in een Surface-object, dat uw app vervolgens over het netwerk kan verzenden". Hoewel de service vanaf het begin technisch aanwezig was in Android, hadden apps oorspronkelijk root-toegang nodig om deze te gebruiken; een vereiste die is afgeschaft vanaf Android 5.0.

Hoewel apps een speciale toestemming nodig hebben om de MediaProjection API te gebruiken, is een dergelijke toestemming niet nodig om de platformfuncties te gebruiken, iets dat nu lijkt te zijn weergegeven 77,5% van de Android-apparaten wereldwijd kwetsbaar voor een aanval die naar verluidt deze maas in de wet uitbuit stiekem het scherm van gebruikers vastleggen en systeemaudio opnemen. Betreffende Android-versies zijn onder meer Lollipop (zowel 5.0 als 5.1), Marshmallow en Nougat. Google heeft de kwetsbaarheid in Android Oreo hersteld.

In de getroffen versies van Android hebben apps geen specifieke toestemming nodig om de MediaProjection-service te gebruiken en kunnen ze in plaats daarvan toegang vragen via een SystemUI-pop-up om de gebruiker te informeren over zijn bedoeling om schermafbeeldingen te maken of systeemaudio op te nemen. Het probleem is echter dat apps kunnen detecteren wanneer deze SystemUI-waarschuwing op het punt staat te verschijnen, waardoor malafide apps dat kunnen Plaats een nep-tekst bovenop de SystemUI-waarschuwing, waardoor nietsvermoedende gebruikers voor de gek worden gehouden door toe te staan dat hun scherm of audio wordt opgenomen zonder te weten waar ze het mee eens zijn. Helaas zijn de getroffen Android-versies kan gedeeltelijk verborgen SystemUI-pop-ups niet detecteren, waardoor gebruikers potentieel kwetsbaar zijn voor ernstige inbreuken op de privacy.

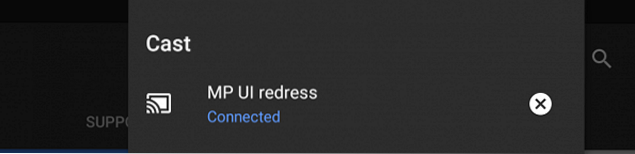

Bekend als 'Tap-jacking' In beveiligingstaal werd deze ernstige ontwerpfout in Android vorige winter ontdekt door beveiligingsonderzoekers van MWR Labs. Volgens het team achter de ontdekking kunnen cybercriminelen dat wel "Omzeil dit mechanisme triviaal door tapjacking deze pop-up te gebruiken met behulp van openbaar bekende methoden om hun applicaties de mogelijkheid te geven het scherm van de gebruiker vast te leggen". Gelukkig ontvangen gebruikers een waarschuwing wanneer een app toegang probeert te krijgen tot de MediaProjection-service om audio of schermafbeeldingen op te nemen, dus pas op voor de screencast-pictogram op de meldingsbalk (zoals hierboven te zien) als u frauduleuze activiteiten op uw apparaat vermoedt.

Gadgetshowto

Gadgetshowto